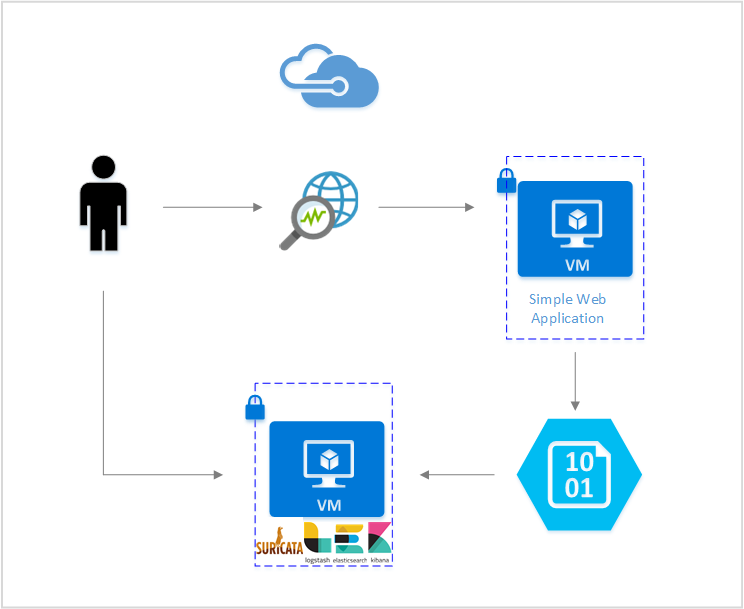

Triathlon Wiederbelebung Mottle برنامج اختراق الاجهزة عن طريق الوايرلس في نفس الشبكة Montag Lange gebunden

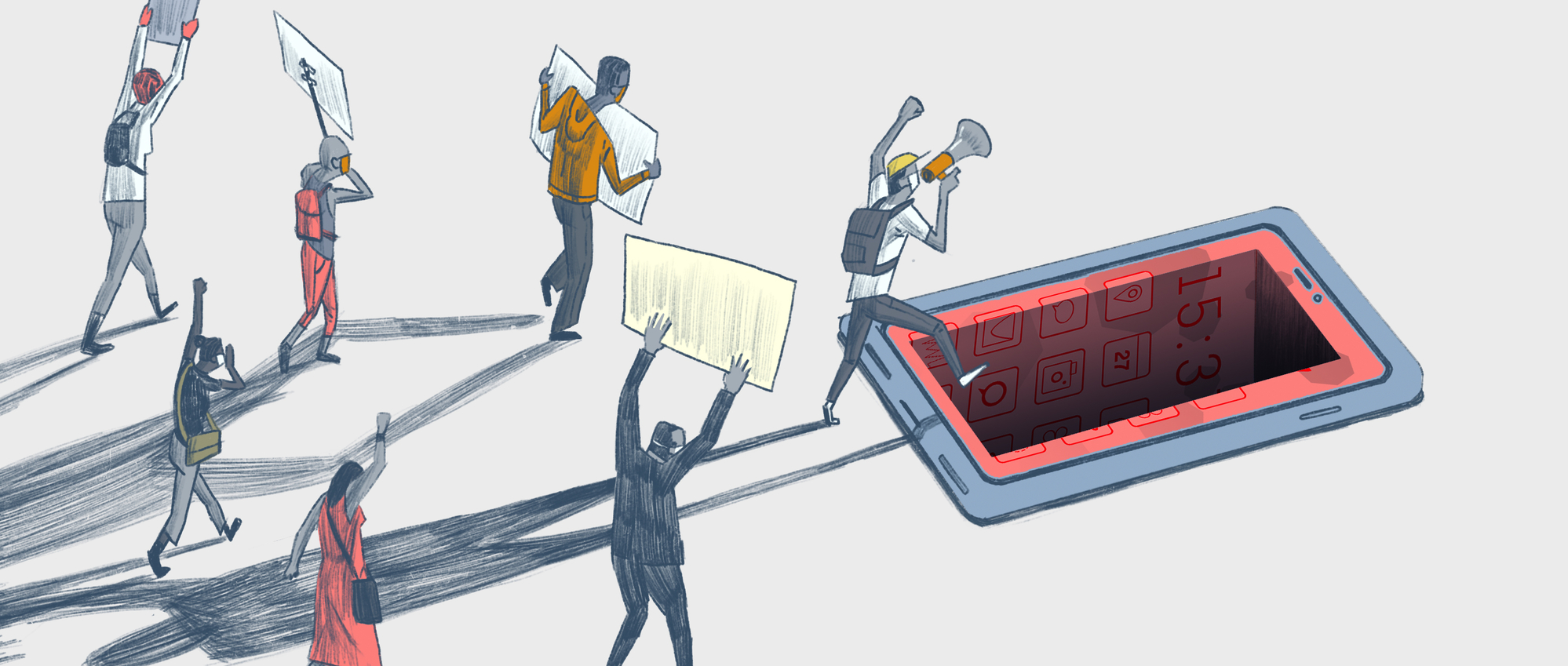

تقرير منهجية التحقيق التقني الجنائي: كيف تكتشف الاختراق ببرنامج بيغاسوس التابع لمجموعة "إن إس أو" - منظمة العفو الدولية

Triathlon Wiederbelebung Mottle برنامج اختراق الاجهزة عن طريق الوايرلس في نفس الشبكة Montag Lange gebunden