تقرير منهجية التحقيق التقني الجنائي: كيف تكتشف الاختراق ببرنامج بيغاسوس التابع لمجموعة "إن إس أو" - منظمة العفو الدولية

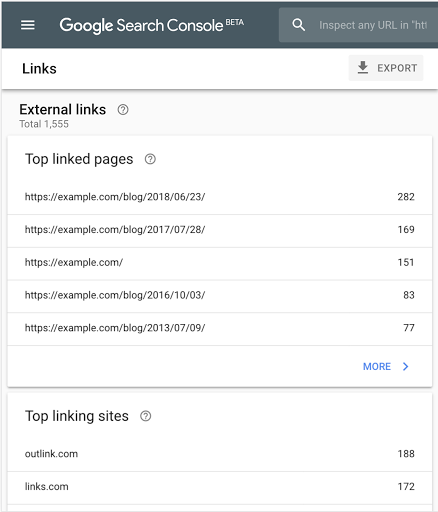

الروابط، وقابلية الاستخدام على الأجهزة الجوّالة، وإدارة الموقع الإلكتروني في الإصدار الجديد من Search Console | مدوّنة &qout;مجموعة خدمات بحث Google&qout; | Google for Developers

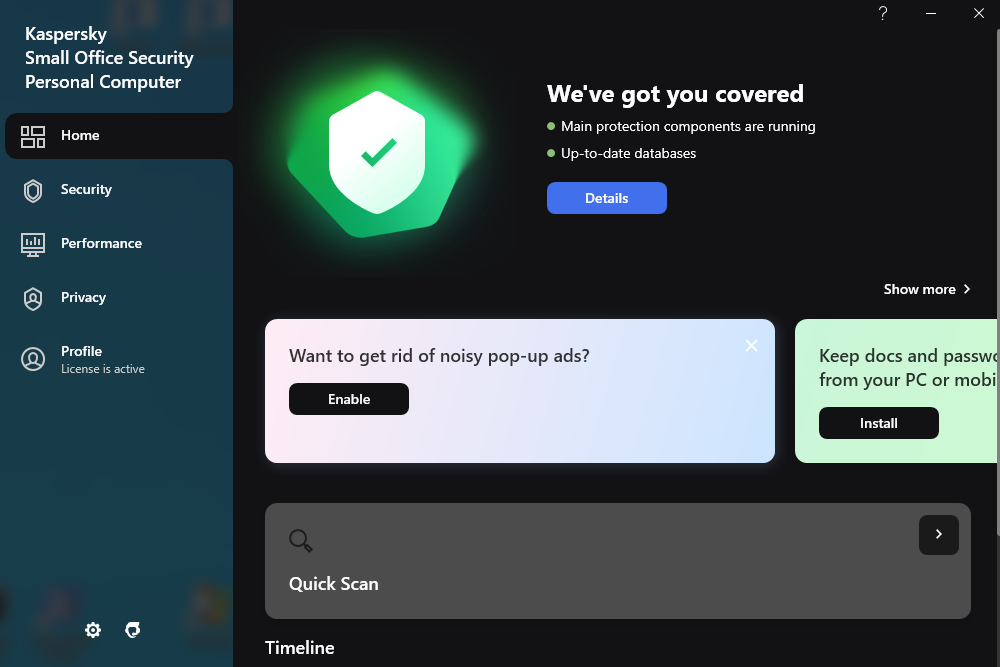

كيف نحمي أجهزتنا و بياناتنا من الإختراق أو المراقبة - المركز السوري للإعلام وحرية التعبير Syrian Center for Media and Freedom of Expression